5. 认证器:设置认证器(接入点)

在身份验证过程中,认证器仅中继请求者和身份验证服务器 (RADIUS) 之间的所有消息。请求者和认证器之间使用 EAPOL;认证器和身份验证服务器之间使用 UDP。

5.1. 接入点

许多接入点都支持 802.1X(和 RADIUS)身份验证。必须首先将其配置为使用 802.1X 身份验证。

| 在 AP 上配置和设置 802.1X 可能因供应商而异。 下面列出了使 Cisco AP350 工作的必要设置。TIKP、CCMP 等其他设置也可以配置。 |

AP 必须将 ESSID 设置为 "testnet" 并必须激活

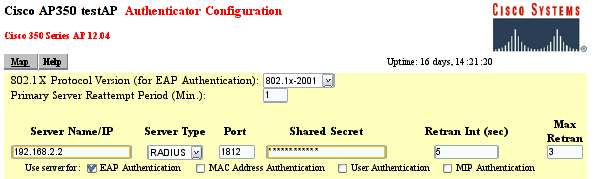

图 AP350:Cisco AP-350 的 RADIUS 配置屏幕

802.1X-2001: 确保 802.1X 协议版本设置为 "802.1X-2001"。一些较旧的接入点仅支持 802.1X 标准的草案版本(因此可能无法工作)。

RADIUS 服务器: RADIUS 服务器的名称/IP 地址以及 RADIUS 服务器和接入点之间的共享密钥(在本文档中为 "SharedSecret99")。请参见图 AP350。

EAP 身份验证: RADIUS 服务器应用于 EAP 身份验证。

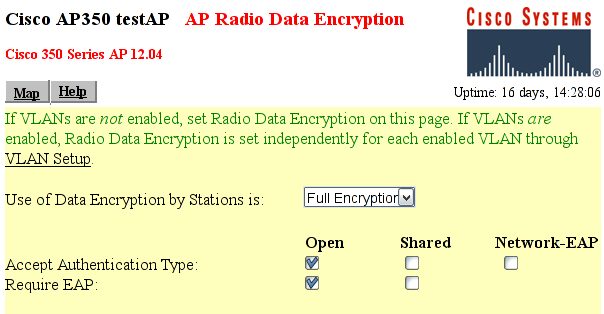

图 AP350-2:Cisco AP-350 的加密配置屏幕

完全加密 以仅允许加密流量。请注意,802.1X 可以在不使用加密的情况下使用,这对于测试目的来说很好。

开放式身份验证 使请求者在加密密钥可用之前与接入点关联。关联完成后,请求者可以开始 EAP 身份验证。

需要 EAP 用于 "开放式身份验证"。这将确保只有经过身份验证的用户才能进入网络。

5.2. Linux 认证器

一个普通的 Linux 节点可以设置为充当无线接入点和认证器。如何设置和使用 Linux 作为 AP 超出了本文档的范围。Simon Anderson 的 Linux 无线接入点 HOWTO 可能具有指导意义。